金途产品|谁动了我的设备?金途AR远程故障恢复的安全性解析

“黑客组织APT41已攻破TeamViewer公司所有防护!”

“国际知名远程控制工具TeamViewer被黑!”

“相关商业用户的IT系统可能被非法访问?!”

10月12日左右IT圈的朋友已被这些消息刷屏了!金途科技虽未在第一时间跟进消息,但一直关注该事件的发展,收集相关资料。

当前新闻热度有所消退,我们正好静下心来进行深度复盘与分析。

相比之下,企业与其关心TeamViewer是否被黑客团伙控制,更应加强对这类远程工具使用场景的日常监视和管控。

相比之下,高科技企业,尤其是金融和支付行业与其关注TeamViewer公司被黑之一事件,更应该加大力度关注自身网络是否被黑客团伙控制。

最后,重要的事情说三遍:

不要慌,往下看。

不要慌,往下看。

![]() TeamViwer安全门是怎么火起来的?

TeamViwer安全门是怎么火起来的?

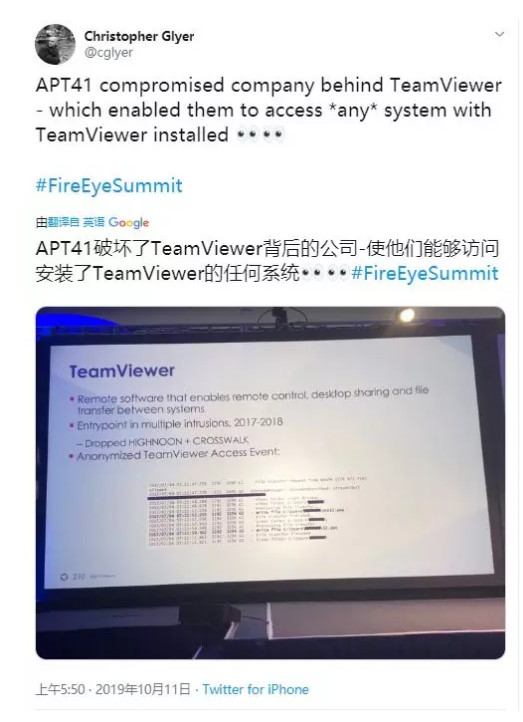

此次热炒事件的出处源于2019年10月11日FireEye Summit大会。

由于TeamViewer是目前最流行的远程工具之一,再加上个别媒体的推波助澜,这事迅速就火了。

![]() 事情真相果真如此?

事情真相果真如此?

“我怀疑你被黑了,但我没有证据。”

FireEye首席安全架构师Christopher Glyer的话并非毫无道理。

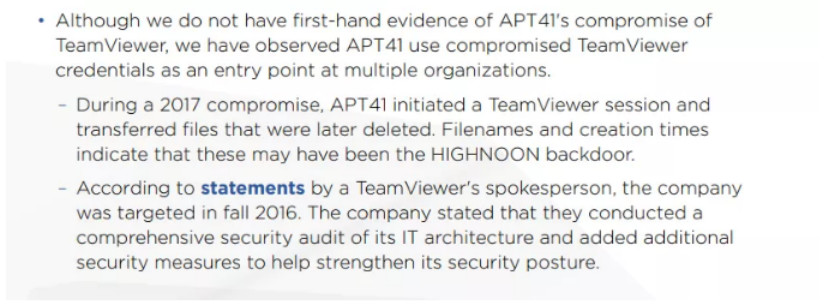

2019年8月7日,火眼公开发布APT41组织的分析报告,报告指出该组织曾利用TeamViewer发起过攻击。早些时候的5月17日,德国《明镜周刊》发布新闻称该国科技公司TeamViewer曾于2016年遭遇来自黑客组织Winnti (即APT41)的攻击,TeamViewer自称及时发现并成功抵御了此次攻击活动,经查未发现任何客户数据或其他敏感信息泄露。

可见,“TeamViewer 被APT41入侵并控制”只是火眼公司引用了《明镜周刊》新闻进行相关的推断,并非是经足够证据证实的结论。目前尚无公开的实质证据表明黑客成功控制了TeamViewer公司并利用权限进行后续攻击,火眼员工在大会期间发布的言论应是基于早期事件的推论。

TeamViewer被入侵,官微已澄清是乌龙事件,并对近日FireEye误导性社交媒体言论做了澄清说明,大概意思是FireEye引用旧文献资料(之前TeamViewer 爆出存在可能被少数人利用的漏洞),而国内媒体未仔细调查就发布相关新闻,结果导致国内互联网媒体及相关企业被摆了乌龙。

至于很多人通过TeamViewer无法连接到服务器,很可能是大多企业及运营商已把乌龙事件认真对待,对TeamViewer的域名和端口进行屏蔽了。

![]() 上海金途的延展思考

上海金途的延展思考

我们建议企业不必过于慌张,同时建议关注TeamViewer官方网站的最新公告。对于金途科技的用户,我们的相关产品支持对利用TeamViewer攻击企业内网的攻击手法的检测,同时金途技术人员也一直关注企业信息化方面的安全事件,目前已掌握一些威胁情报。

此次事件的核心焦点APT41(又名Winnti、PassCV和BARIUM),自2009年开始活跃,该组织主要针对欧美及亚洲地区的高科技、游戏、金融、电信、媒体、高等教育、旅行服务和医疗保健等行业进行网络攻击,其目的为窃取合法的代码签名证书、游戏源码,出于经济利益动机。

该组织攻击手法高超,曾使用过上百种攻击软件,滥用大量数字证书, 甚至还包含Rootkit和更高级的Bootkit。该组织还善于进行供应链攻击,其中影响较大且具代表性的包含2017年的XshellGhost(Netsarang公司官方发布的 Xshell被植入后门)和CCleanerGhost(Piriform公司官方发布的CCleaner 被植入恶意代码)攻击事件,以及2018年的利用华硕官方服务器和数字签名推送恶意软件的ShadowHammer攻击事件。

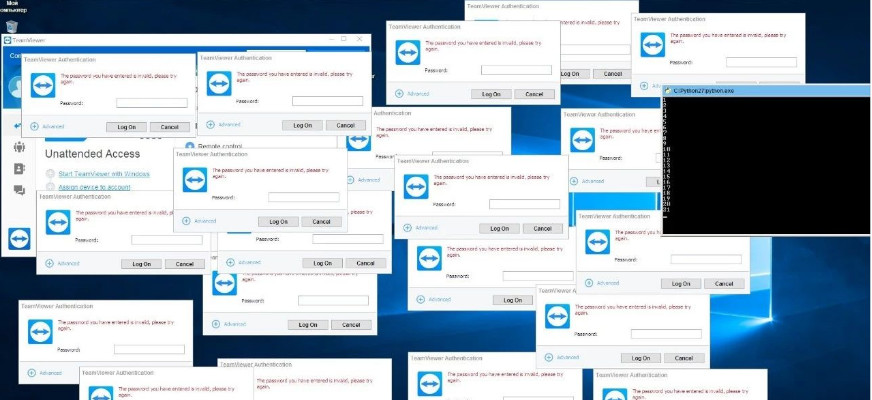

直到2017年,虽然TeamViewer官方坚称没有被黑,可用户并不买账,关于自己的TeamViewer账户或机器被黑的消息在社交网站Reddit曾多次刷屏,有些用户还表示自己的PayPal和银行账户都被黑了。

d"C:\PF\TeamViewer\TeamViewer.exe" -i %ID% -P %PIN%

今年5月微软解决近80个漏洞,包括 Windows 零日漏洞和 RDS漏洞,利用这些漏洞可引起WannaCry攻击。

旧版Windows远程桌面服务(RDS)中存在编号为CVE-2019-0708的漏洞。此漏洞可能允许未经授权的攻击者使用RDP连接到目标系统传输恶意呼叫。成功的攻击可执行任意程序,安装恶意软件,读取或删除数据,或在远程端新创建完全特权的用户帐户。

在IT设备项目实施及日常使用过程中,通过漏洞扫描工具检查经常会发现Open SSH、Open SSL存在高危漏洞,如OpenSSL“心脏出血”漏洞,利用该漏洞黑客可获取约30%的https开头网址的用户登录账号及密码,其中包括购物、网银、社交、门户等类型的知名网站等。

以及OpenSSH漏洞,如“OpenSSH 远程代码执行漏洞CVE-2016-10009”,sshd服务可以利用转发的agent-socket文件,欺骗本机的ssh-agent来加载一个恶意的PKCS#11模块,从而可远程执行代码,黑客利用此漏洞实现远程命令执行,严重情况可能会导致数据泄露。

这些相关的漏洞攻击方式大多围绕设备管理工具软件,以上漏洞几乎涵盖了IT 人员最常使用的相关工具。对于任何一个企业的IT管理人员来说,设备硬件及系统账号、密码及工具是重中之重,是恶意攻击者垂涎三尺的重要信息,获取后可畅通无阻获取客户的重要数据。

从APT41的供应链攻击来看,将恶意代码植入到常用管理工具中进行互联网分发,是最快恶意扩散的方式,加之之前XcodeGhost漏洞,将恶意代码植入到程序开发者的开发环境中,进一步扩大危害。这与传奇黑客大师、C语言之父、UNIX之父丹尼斯·利奇当年在贝尔实验室的UNIX程序后门代码是写在UNIX编译器之中的故事异曲同工。

![]() 企业该怎么办?不要慌,金途有高招

企业该怎么办?不要慌,金途有高招

为提高信息安全性,IT人员所使用的软件及工具应克服一些客观因素的影响,从正规的分发渠道获取。相关软件要从官方网站或类似微软应用商店这样的分发渠道下载,并尽量下载最新版本。使用商业软件要购买正版授权,避免使用来源不明第三方网站的汉化版或特殊版本。

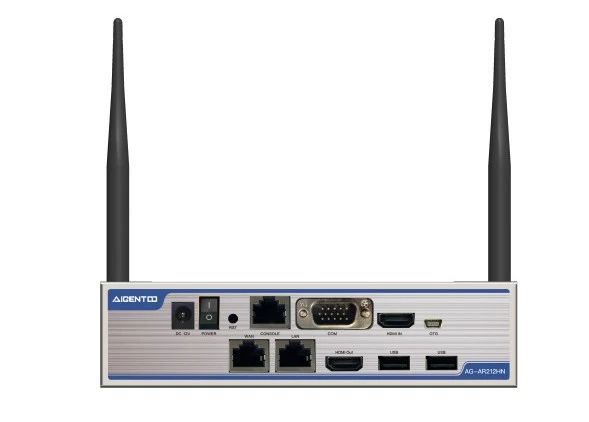

金途科技自主研发的AR(Absence Recovery)产品,重点关注于客户IT设备软硬件的故障恢复,在客户远程管理场景中尤其适用。

1、AR可选择使用三大运营商的物联网专用链路作为底层传输基础链路。相比传统互联网,物联网可提供类似金融客户常用的VPDN、L2TP、LNS、MPLS 等方式进行链路封装,加上可采用定向流量的方式将流量指定到业务专属网络中,从底层对互联网恶意攻击进行链路底层的彻底隔离。

2、AR基于客户内部自建部署,不依赖互联网中心节点,AR管理平台提供账号及设备管控权限,做到专人管控,可靠有效。还可借助金途UBM(User Behavior Management)集中对IT人员的操作行为进行细颗粒度的审计。

3、AR在物联网专用链路之上再实现传输专属加密,传输账号密码、操作行为影像等数据,再次提高整体安全性。

4、AR提供常用的IT管理工具,包含Telnet、SSH、Console、RDP、Web管理、远程开关机等,通过软硬件结合满足客户IT人员的日常使用,并杜绝管理工具的不明来源问题。

金途科技AR产品设计理念符合ITIL体系的精髓,并通过ITIL最佳实践来保障客户IT管理的安全高效。

金途科技落地运维及故障恢复的AI,帮助用户通过设备资源状态、自然人行为及软硬件故障监测三方面入手,实现故障恢复的智能化,让金途科技成为一家基于AI的高科技公司。

部分图片及信息引用相关人员社交媒体

奇安信威胁情报中心 红雨滴团队相关报道

CVE、CNVD相关漏洞库数据